L'IT risk assessment ha una duplice valenza. Da un lato, è un processo di identificazione, analisi e valutazione dei rischi legati alle infrastrutture IT aziendali. Dall’altro, è uno strumento strategico che va oltre la dimensione puramente tecnologica, abbracciando l’intero ecosistema aziendale, dai processi alle persone.

Indice

- Un approccio olistico alla gestione del rischio IT

- L’IT risk management come parte integrante della strategia aziendale

- Risk mitigation e business continuity

- Come e perché l’IT risk assessment è un processo dinamico

- Gestione del rischio IT: dall’inventario alla classificazione

- Le differenze tra IT Risk Assessment e IT monitoring

- IT risk assessment e strategie di mitigazione

- IT risk assessment: un processo continuo per la resilienza aziendale

Se in passato la gestione del rischio IT si concentrava prevalentemente sulla protezione delle infrastrutture digitali, oggi l’IT risk assessment si è evoluto in un modello integrato che riflette l’interconnessione sempre più stretta tra business e tecnologia. Questo cambiamento impone una visione più ampia, capace di valutare non solo le minacce informatiche dirette, ma anche gli impatti operativi, reputazionali e normativi che una violazione della sicurezza potrebbe comportare.

Un approccio olistico alla gestione del rischio IT

Un IT risk assessment funzionale e rilevante non si limita alla semplice identificazione delle vulnerabilità, fornendo un quadro strutturato per la gestione dei rischi informatici. L’output del processo di valutazione offre una fotografia multidimensionale del perimetro IT che va a dettagliare le minacce e le possibili falle di sicurezza, includendo nell’analisi delle vulnerabilità anche procedure e comportamenti disfunzionali degli utenti. La finalità è mappare tutti i possibili incidenti, ponderando il livello di impatto di ognuno e le probabilità che si verifichino.

Sulla base di questa analisi, il rischio viene classificato su tre livelli (basso, medio e alto) in modo da stabilire le strategie di intervento personalizzate in base ai requisiti del business e alle necessità aziendali.

L’IT risk management come parte integrante della strategia aziendale

Integrare la gestione del rischio IT nella corporate strategy non è solo una buona pratica, ma un’esigenza imprescindibile per qualsiasi organizzazione. Una gestione efficace dei rischi IT richiede consapevolezza e realismo, elementi fondamentali della cultura manageriale. In un contesto sempre più connesso e vulnerabile, stabilire priorità e definire soglie di rischio accettabili per le diverse aree aziendali consente di ottimizzare la distribuzione delle risorse e garantire la business continuity.

Risk mitigation e business continuity

Un piano di IT risk mitigation efficace non si limita alla protezione preventiva, ma include strategie di risposta e continuità operativa in caso di eventi critici. La business continuity è l’obiettivo essenziale dell’IT risk management, poiché assicura che un’organizzazione possa garantire il suo lavoro e i suoi servizi anche in seguito a un incidente di tipo tecnico od operativo, un attacco informatico, un disastro naturale o un’interruzione dei sistemi. Le aziende devono quindi sviluppare piani di disaster recovery e backup, prevedendo procedure per il ripristino rapido delle funzionalità critiche.

Come e perché l’IT risk assessment è un processo dinamico

La proliferazione di ambienti cloud, l’adozione di strumenti di lavoro ibrido e la crescente digitalizzazione dei processi aziendali rendono l’IT risk assessment un’attività complessa, che deve abbracciare molteplici livelli di protezione.

Per questo, un processo efficace di gestione del rischio IT non può essere statico. Le minacce informatiche si evolvono rapidamente, rendendo obsoleti modelli di protezione basati su strategie rigide, nonché soluzioni di monitoraggio con paradigmi di misurazione che vanno regolarmente verificati e opportunamente aggiornati. Le aziende devono adottare un approccio dinamico, in grado di anticipare le nuove minacce e rispondere con soluzioni flessibili e integrate.

Gestione del rischio IT: dall’inventario alla classificazione

Non tutti i dati, le applicazioni e i sistemi IT hanno la stessa importanza per un’organizzazione. Attraverso una valutazione strategica, l’IT risk assessment consente di bilanciare il livello di sicurezza con gli obiettivi di business, evitando di appesantire l’operatività con misure eccessivamente restrittive o, al contrario, di sottovalutare potenziali minacce. Allocare le risorse in maniera strategica, concentrandosi sulle minacce più rilevanti, permette di ottimizzare gli investimenti in sicurezza e ridurre i costi legati alla gestione degli incidenti informatici.

Ecco perché l’IT risk assessment deve iniziare con la mappatura dettagliata di tutti gli asset aziendali, comprese infrastrutture, applicazioni e dati sensibili. Oltre a identificare tutte le risorse IT è necessario andare a classificarle in base alla loro criticità in termini di sicurezza. Tuttavia, questo inventario statico deve essere costantemente aggiornato per riflettere l’evoluzione dell’ambiente IT.

Le differenze tra IT Risk Assessment e IT monitoring

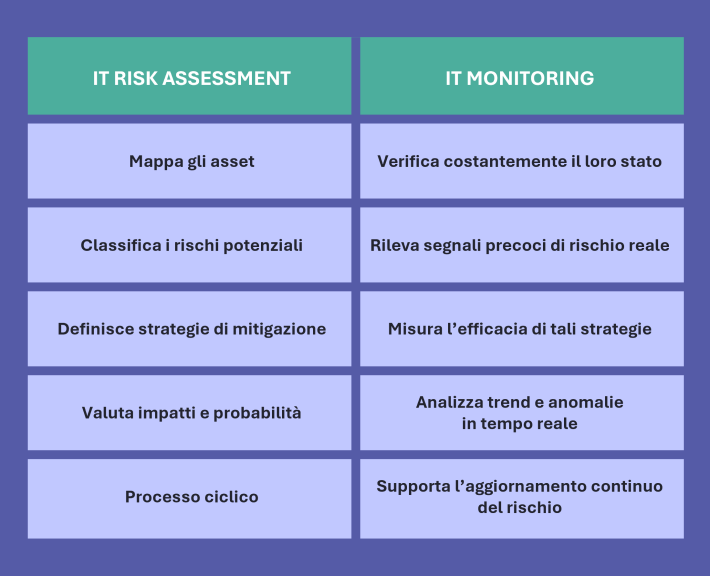

È fondamentale capire la differenza tra l’IT risk assessment e l’IT monitoring perché sono due attività complementari.

L’IT monitoring non si limita a rilevare guasti tecnici: consente di osservare in tempo reale lo stato di salute dell’intero ecosistema digitale, individuando anomalie, colli di bottiglia nei processi e vulnerabilità latenti. In questo modo, il monitoraggio diventa il sensore dinamico del risk assessment, permettendo un intervento tempestivo prima che si manifesti un incidente, evitando escalation e interruzioni operative.

IT risk assessment e strategie di mitigazione

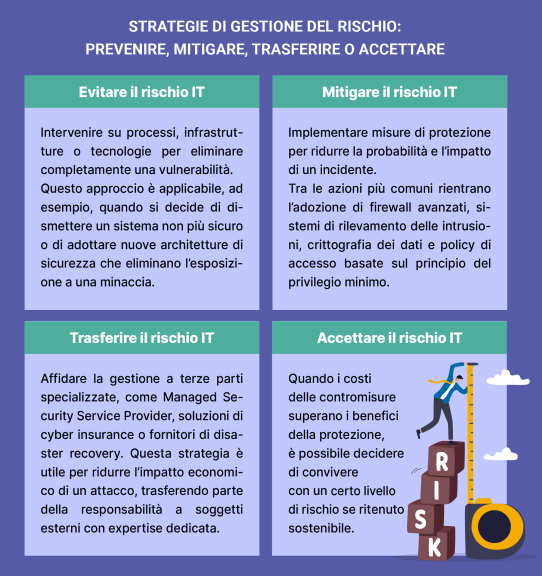

La mitigazione rappresenta una delle principali strategie di gestione del rischio IT portando alla creazione di meccanismi di controllo basati sulla gravità della minaccia e accompagnati da sistemi di monitoraggio IT continuo. L’obiettivo è ridurre la probabilità che una minaccia si concretizzi e limitare i danni. Le aziende possono adottare misure di protezione avanzate, come sistemi di monitoraggio in tempo reale, aggiornamenti software regolari, policy di accesso rigorose e programmi di cybersecurity awareness per il personale. Tuttavia, la scelta del modello da adottare dipende dall’azienda e dalla criticità degli asset da proteggere.

La premessa è che non tutti i rischi possono essere eliminati completamente. In alcuni scenari, trasferire il rischio può essere la scelta più efficace. Questo approccio prevede l'esternalizzazione di alcune attività critiche a fornitori di servizi IT specializzati, come provider di sicurezza gestita (MSSP) o soluzioni di cyber insurance, che possono offrire una copertura in caso di attacco o perdita di dati.

Esiste anche la possibilità di accettare un certo livello di rischio. Ogni azienda deve definire una soglia di rischio accettabile in base all’importanza degli asset da proteggere e alle risorse disponibili. Accettare un rischio significa riconoscerne l’esistenza e decidere consapevolmente di non adottare misure specifiche, se l’impatto potenziale è considerato sostenibile rispetto agli investimenti necessari per la sua mitigazione.

Infine, in alcuni casi estremi, si può optare per l’eliminazione totale del rischio, ridisegnando processi, abbandonando tecnologie obsolete o adottando architetture di sicurezza più robuste per prevenire del tutto una determinata minaccia.

IT risk assessment: un processo continuo per la resilienza aziendale

L’integrazione dell’IT risk assessment nella governance aziendale consente di migliorare la capacità di risposta alle crisi e di affrontare le sfide del contesto digitale con maggiore consapevolezza. La possibilità di valutare e gestire il rischio in tempo reale permette alle aziende di ottimizzare gli investimenti in sicurezza, ridurre le perdite economiche dovute a incidenti informatici e rafforzare la fiducia di clienti, partner e investitori.

Affrontare la gestione del rischio in autonomia può risultare complesso, soprattutto per le aziende che non dispongono di competenze specializzate o risorse dedicate. In questo contesto, affidarsi a un partner esperto come Make IT consente di implementare un IT risk assessment efficace, calibrato sulle specifiche esigenze aziendali. Grazie a un approccio consulenziale avanzato, Make IT supporta le organizzazioni nell’identificazione e mitigazione delle minacce, nella gestione della compliance normativa e nella creazione di strategie di sicurezza su misura, offrendo servizi, strumenti e metodologie che rendono l’IT risk assessment un processo strategico e competitivo per il business che consente alle aziende di operare con maggiore sicurezza e sostenibilità nel lungo termine.

Il ruolo di Make IT nell’IT Risk Assessment

Grazie alla certificazione CompTIA Security+, i tecnici Make IT operano secondo best practice riconosciute a livello internazionale in ambito cybersecurity e IT risk assessment.

Più in dettaglio, Make IT ha sviluppato un approccio all’IT Risk Assessment integrato all’interno del suo framework proprietario di IT Assessment. Il framework, articolato in cinque aree strategiche e sinergiche (hardware, software, dati, processi e persone), consente di:

- ponderare la salute digitale dell’azienda,

- evidenziare i punti di vulnerabilità,

- definire interventi concreti per rafforzare la postura di sicurezza.

Il risultato è una fotografia realistica del rischio, ma anche una roadmap operativa per mitigarne l’impatto, migliorando resilienza, capacità di risposta e conformità normativa.

Le valutazioni non si limitano a verifiche puntuali, ma analizzano in profondità tutti i livelli critici del sistema informativo: dall’efficienza dell’infrastruttura alla solidità delle applicazioni, dalla governance dei dati ai ruoli organizzativi, fino al controllo degli accessi fisici. L’obiettivo è identificare, valutare e ridurre i rischi tecnologici prima che possano compromettere l’operatività aziendale, la protezione dei dati o la continuità dei servizi.